内存取证:例题操作

内存取证:例题操作

JIAJIA1(来自ctfshow)

**原题镜像文件下载 **

解压密码:Th1s_15_p@SsW0rd_u_n3ver_kn0w_b3f0re_BLB_St4rt

MD5:de3b3febacdfa20d255e1014cd204a35

1.佳佳的电脑用户名叫什么(即C:\Users{name})

2.最后一次运行计算器的时间?(格式为yyyy-mm-dd_hh:mm:ss,注意冒号为英文冒号)

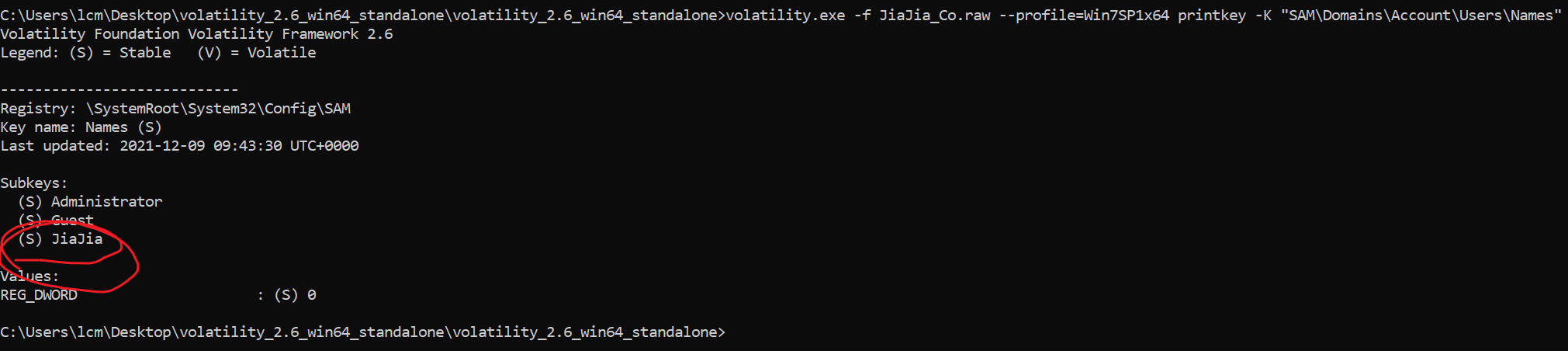

佳佳的电脑用户名叫什么(即C:\Users{name})

首先获取镜像版本信息:

volatility.exe -f JiaJia_Co.raw imageinfo

volatility.exe -f JiaJia\_Co.raw --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names"

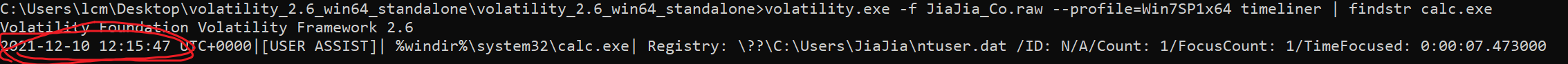

最后一次运行计算器的时间?(格式为yyyy-mm-dd_hh:mm:ss,注意冒号为英文冒号)

- 计算机在Windows中:calc.exe

- timeliner:梳理内存中的时间线

用timeliner和findstr筛选出运行calc.exe的时间:

volatility.exe -f JiaJia_Co.raw --profile=Win7SP1x64 timeliner | findstr calc.exe

// linux下配合grep使用

得到上述时间:2021-12-10 12:15:47

windows和linux的差异时间相差了8个小时,也就是时间需要+8

因此正确时间应该是:2021-12-10 20:15:47

JIAJIA2(来自ctfshow)

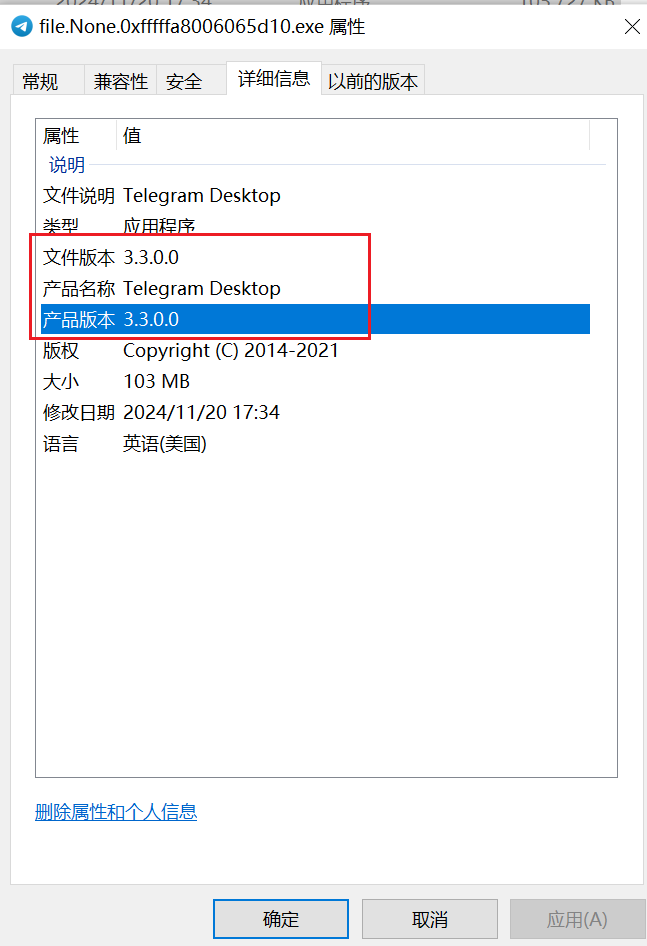

1.佳佳在公司使用了一款聊天软件,请问此软件的版本号为?

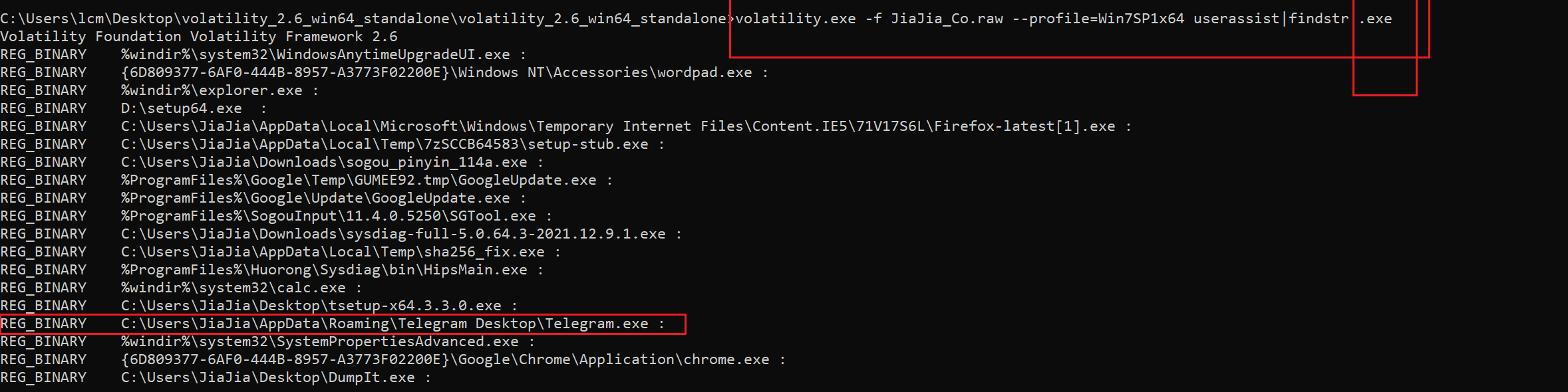

第一步:获取当前软件的名称

userassist:打印所有程序的 运行次数 和 最后运行时间

userassist和findstr配合打印出所有.exe

volatility_2.6_win64_standalone>volatility.exe -f JiaJia_Co.raw --profile=Win7SP1x64 userassist|findstr .exe

图中找到名为Telegram的即时通讯软件

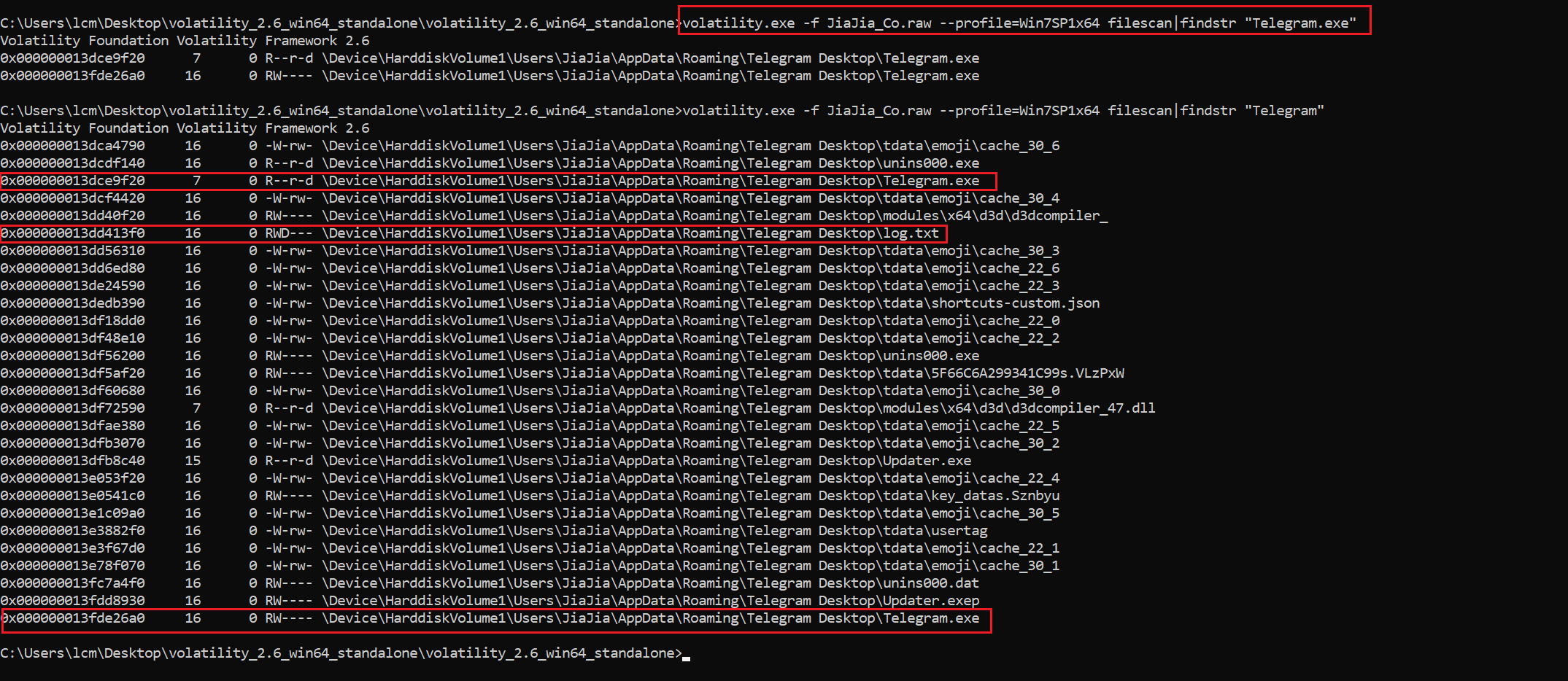

第二步:找出其(telegram)日志文件信息

使用filescan搭配findstr查找

volatility.exe -f JiaJia_Co.raw --profile=Win7SP1x64 filescan|findstr "Telegram"

找到两个可执行文件和一个日志文件

第三步:用dumpfiles导出任意一个可执行文件信息

volatility.exe -f JiaJia_Co.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000013dd413f0 -D ./

导出到当前目录,一个img文件,改为exe格式查看文件信息,得到版本号为:3.3.0.0

2.佳佳在网页上登录了自己的邮箱,请问佳佳的邮箱是?(不会)

显示:please install PIL

worldskills3.vmem

题目目录:

- 从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);1

- 获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;2

- 获取当前系统浏览器搜索过的关键词,作为 Flag 提交;3

- 当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;4

- 恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交(不会)。

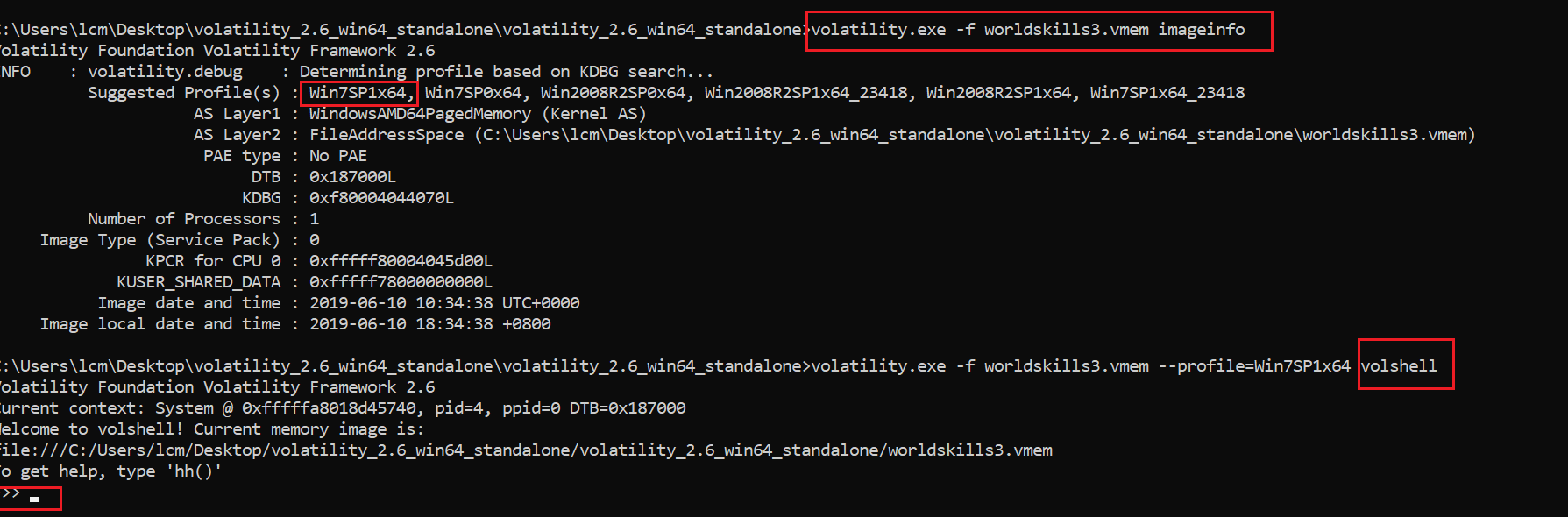

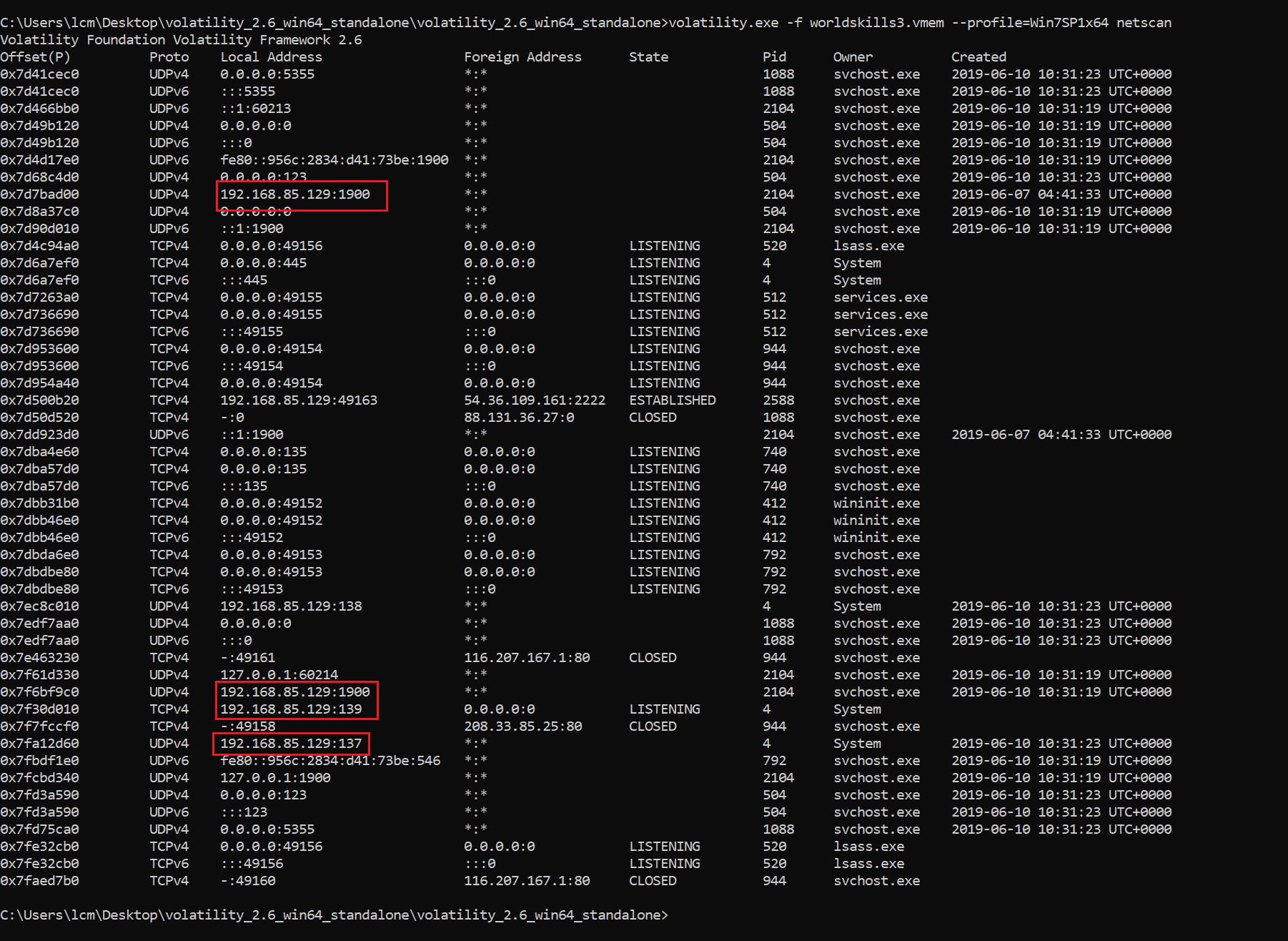

(1)从内存中获取到用户admin的密码并且破解密码,以Flag 形式提交(密码为 6 位);

首先判断镜像信息

使用lsadump破解强密码

volatility.exe -f worldskills3.vmem --profile=Win7SP1x64 lsadump

解flag的md5为dfsddew

flag{admin.dfsddew}

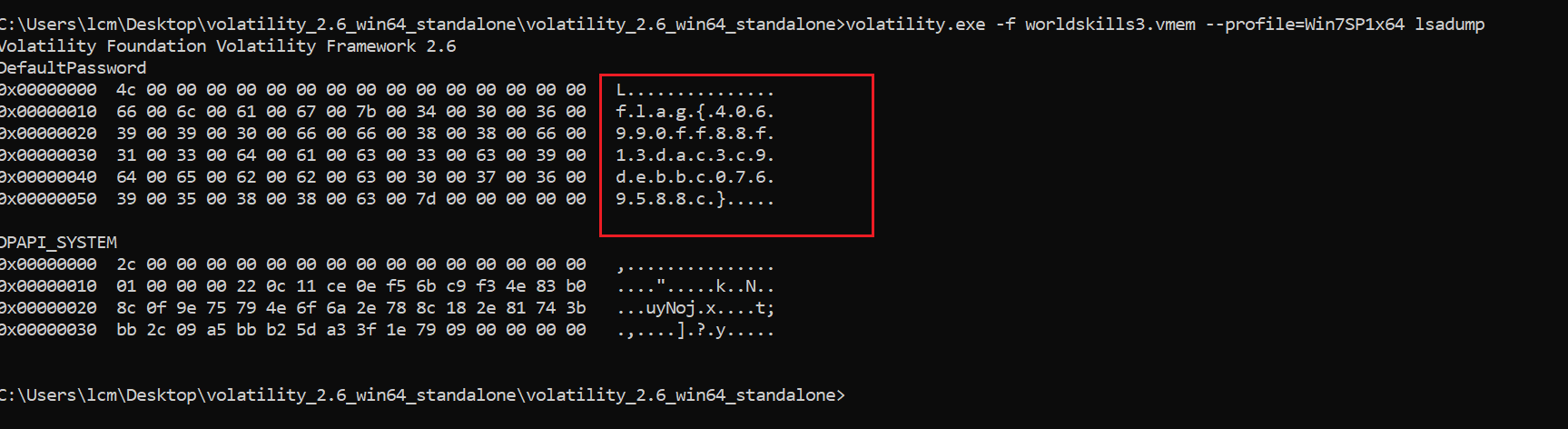

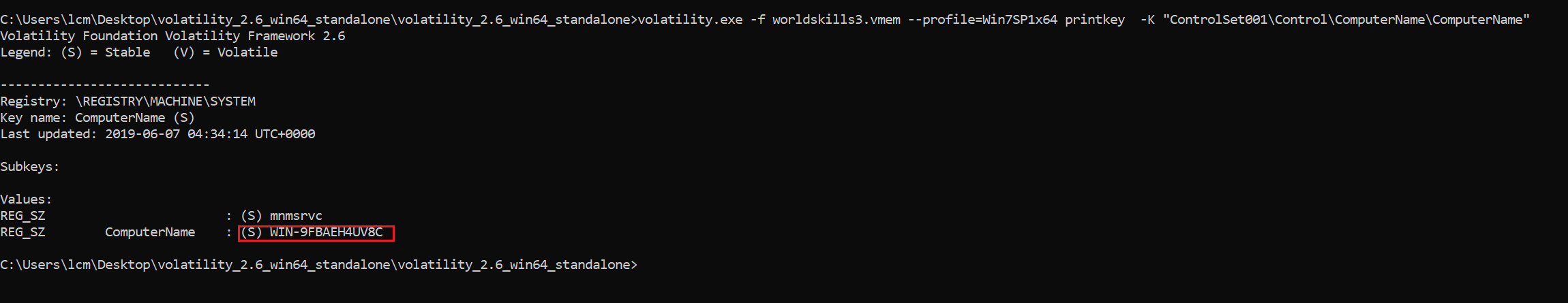

(2)获取当前系统 ip 地址及主机名,以 Flag形式提交;

①:获取当前系统IP地址:netscan(端口信息扫描)

②:获取当前主机名:

volatility.exe -f worldskills3.vmem --profile=Win7SP1x64 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

flag{192.168.85.129:WIN-9FBAEH4UV8C}

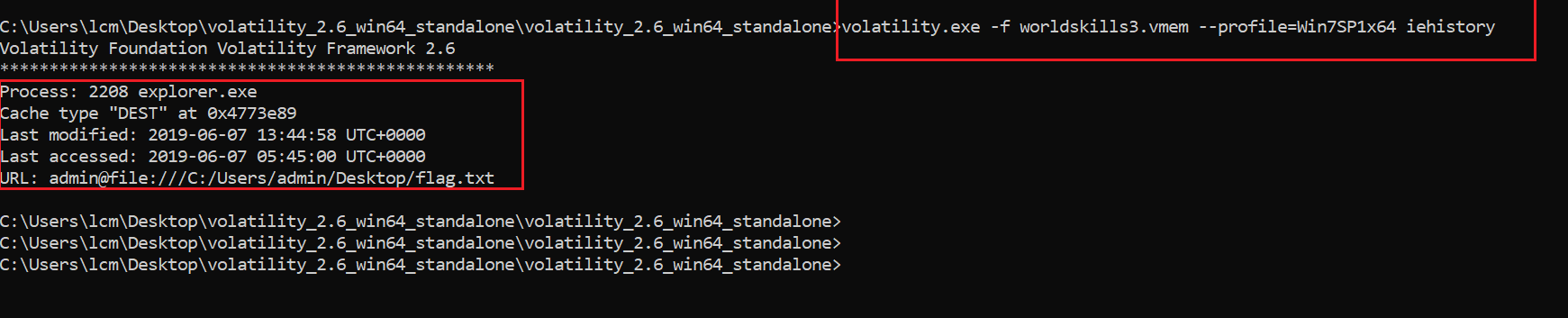

(3)获取当前系统浏览器搜索过的关键词,作为 Flag 提交;

使用iehistory直接查询

flag{admin@file:///C:/Users/admin/Desktop/flag.txt}

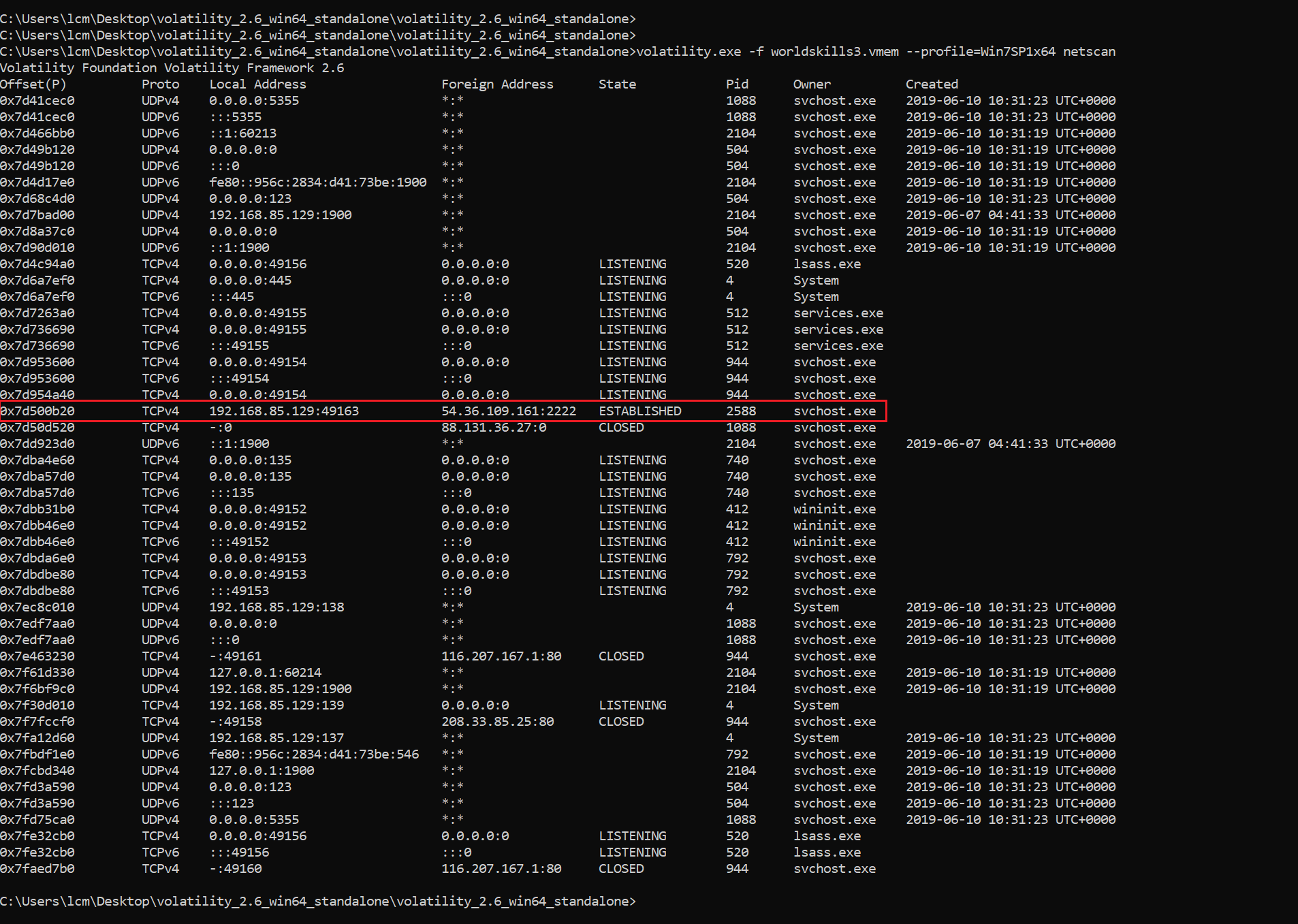

(4)当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag形式 提交;

直接netscan扫描出一直在建立连接的矿池

flag{54.36.109.161:2222}